Специалисты Netskope обнаружили новую кампанию с применением DCRat (DarkCrystal RAT), направленную против русскоязычных пользователей. Малварь распространяется с помощью техники HTML smuggling и имитации страниц TrueConf и «VK Мессенджера» на русском языке.

Исследователи отмечают, что это первый обнаруженный случай, когда малварь распространяется таким образом. Ранее среди векторов ее доставки числились взломанные или фальшивые сайты, фишинговые письма с вложениями в формате PDF или документы Microsoft Excel с макросами.

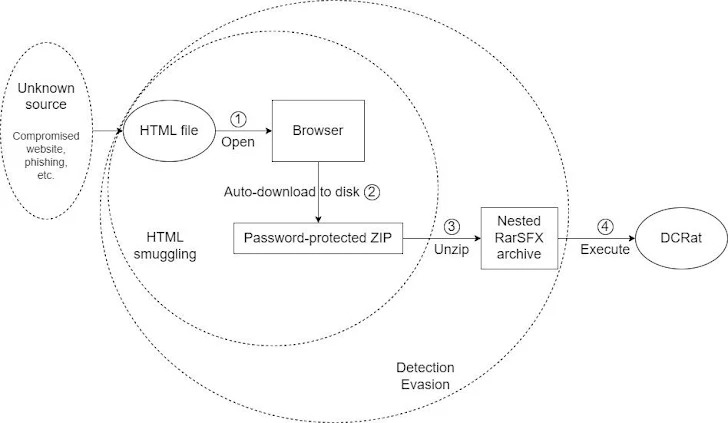

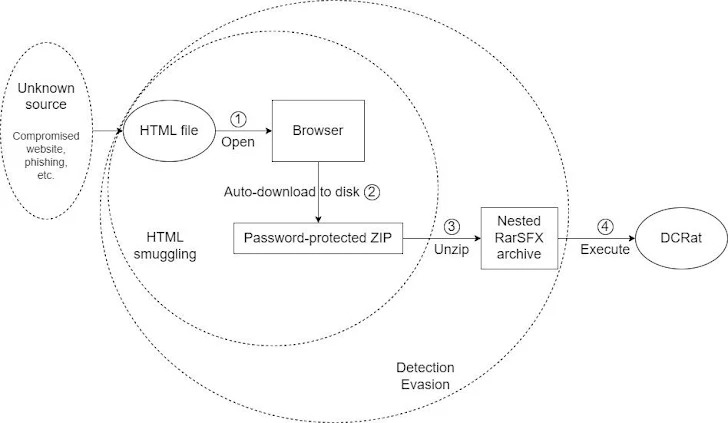

Такой HTML-файл может распространяться через поддельные сайты или спамерские кампании. После запуска файла через браузер жертвы скрытая полезная нагрузка декодируется и загружается на машину. В дальнейшем атакующие, как правило, используют социальную инженерию, чтобы убедить жертву открыть вредоносный пейлоад.

Специалисты Netskope сообщили, что обнаружили HTML-страницы, имитирующие TrueConf и «VK Мессенджер» на русском языке.

Вредоносный сайт

Вредоносный сайт

При открытии в браузере они автоматически загружают на диск защищенный паролем ZIP-архив в попытке избежать обнаружения. Полезная нагрузка ZIP-архива содержит вложенный архив RarSFX с файлами trueconf.ru.exe или vk.exe. Запуск такого «приложения» в конечном итоге приводил к развертыванию на машине жертвы MaaS-малвари DCRat.

Общая схема атаки

Общая схема атаки

Dark Crystal RAT представляет собой модульный троян удаленного доступа (RAT), который распространяется по схеме «малварь-как-услуга» (Malware-as-a-Service, MaaS) и существует с 2018 года. Он написан на C# и обладает классическими для RAT возможностями: выполнение шелл-комманд, кейлоггинг, кража файлов, учетных данных и так далее.

Исследователи отмечают, что это первый обнаруженный случай, когда малварь распространяется таким образом. Ранее среди векторов ее доставки числились взломанные или фальшивые сайты, фишинговые письма с вложениями в формате PDF или документы Microsoft Excel с макросами.

Напомним, что HTML smuggling («HTTP-контрабанда») подразумевает использование легитимных функций HTML5 и JavaScript для сборки и запуска малвари. То есть злоумышленники «контрабандой» внедряют вредоносный код на компьютер жертвы с помощью специальных скриптов, встроенных HTML-файл.«Техника HTML smuggling — это в первую очередь механизм доставки полезной нагрузки, — пишут исследователи. — Полезная нагрузка может быть встроена в сам HTML-файл или получена с удаленного ресурса».

Такой HTML-файл может распространяться через поддельные сайты или спамерские кампании. После запуска файла через браузер жертвы скрытая полезная нагрузка декодируется и загружается на машину. В дальнейшем атакующие, как правило, используют социальную инженерию, чтобы убедить жертву открыть вредоносный пейлоад.

Специалисты Netskope сообщили, что обнаружили HTML-страницы, имитирующие TrueConf и «VK Мессенджер» на русском языке.

Вредоносный сайт

Вредоносный сайтПри открытии в браузере они автоматически загружают на диск защищенный паролем ZIP-архив в попытке избежать обнаружения. Полезная нагрузка ZIP-архива содержит вложенный архив RarSFX с файлами trueconf.ru.exe или vk.exe. Запуск такого «приложения» в конечном итоге приводил к развертыванию на машине жертвы MaaS-малвари DCRat.

Общая схема атаки

Общая схема атакиDark Crystal RAT представляет собой модульный троян удаленного доступа (RAT), который распространяется по схеме «малварь-как-услуга» (Malware-as-a-Service, MaaS) и существует с 2018 года. Он написан на C# и обладает классическими для RAT возможностями: выполнение шелл-комманд, кейлоггинг, кража файлов, учетных данных и так далее.